Cuprins:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 11:46.

- Modificat ultima dată 2025-01-23 15:04.

Acesta este un tutorial foarte scurt, care se referă la un aspect al securității cibernetice - puterea serviciului ssl de pe serverul dvs. web. Fundalul este că serviciile SSL de pe site-ul dvs. web sunt utilizate pentru a se asigura că nimeni nu poate pirata datele care sunt transmise către și de pe site-ul dvs. web. Au existat atacuri bine mediatizate asupra serviciilor SSL vulnerabile, cum ar fi eroarea Heartbleed din OpenSSL și eroarea Poodle care a exploatat vulnerabilitățile SSL 3.0. (Această zonă este o țintă în mișcare, deci trebuie să încorporați testarea SSL în ciclul dvs. ISO 27001 plan-do-check-act (PDCA).)

Atunci când ssl este instalat pe site-ul dvs. web utilizând un certificat de la un furnizor recunoscut, veți vedea că site-ul dvs. web poate fi accesat de pe https://domeniul dvs..com. Aceasta înseamnă că datele sunt transmise înapoi și înainte în format criptat. În schimb, https://yourdomain.com sau criptare slabă expune datele transmise într-un text clar, ceea ce înseamnă că chiar și un hacker copil poate accesa datele dvs. de parolă etc. folosind instrumente disponibile, cum ar fi Wireshark.

Pentru restul acestui tutorial, presupun că veți utiliza Apache ca server web pe Linux și că aveți acces la serverul dvs. web printr-un emulator de terminal, cum ar fi chit. Pentru simplitate, voi presupune, de asemenea, că ISP-ul dvs. a furnizat certificatul SSL și că aveți capacitatea de a reconfigura unele aspecte ale acestuia.

Pasul 1: Testarea puterii serviciului dvs. SSL

Pur și simplu accesați https://www.ssllabs.com/ssltest/ și introduceți numele domeniului dvs. lângă caseta Nume gazdă și bifați caseta de selectare „Nu afișa rezultatele pe panouri” și faceți clic pe butonul de trimitere. (Vă rugăm să rețineți că nu ar trebui să testați niciun domeniu fără permisiunea prealabilă și nu ar trebui să afișați niciodată rezultate pe forumuri.)

După efectuarea testelor, vi se va atribui un scor de la F la A +. Vi se vor oferi rezultate detaliate ale testelor, care, sperăm, vă vor face să vă fie de văzut de ce vi s-a acordat scorul atribuit.

Motivele obișnuite ale eșecului se datorează faptului că utilizați componente depășite, cum ar fi cifrele sau protocoalele. Mă voi concentra asupra cifrelor în curând, dar mai întâi un cuvânt rapid despre protocoalele criptografice.

Protocoalele criptografice asigură securitatea comunicațiilor pe o rețea de calculatoare. … Conexiunea este privată (sau sigură) deoarece criptografia simetrică este utilizată pentru a cripta datele transmise. Cele două protocoale principale sunt TLS și SSL. Acesta din urmă este interzis de utilizare și, la rândul său, TLS evoluează și așa cum scriu acest lucru, cea mai recentă versiune este 1.3, deși în format schiță. În termeni practici, la ianuarie 2018, ar trebui să aveți doar TLS v 1.2. activat. Probabil va exista o mutare la TLV v 1.3. în cursul anului 2018. Testul Qualys va enumera ce protocoale criptografice ați aplicat și în prezent, dacă utilizați mai jos TLS v 1.2., veți primi un scor slab.

Un ultim lucru de spus despre protocoalele criptografice, atunci când cumpărați un pachet web și un certificat SSL de la un ISP principal, cum ar fi GoDaddy, acesta va fi TLS v 1.2. ceea ce este bun, dar mai jos, s-ar putea să vă fie greu să faceți upgrade pentru a spune TLS v 1.3. Personal, îmi instalez propriile certificate SSL și, prin urmare, am controlul asupra propriului destin, ca să zic așa.

Pasul 2: reconfigurarea Apache pentru a face modificări SSL

Una dintre domeniile importante testate în testul Qualys SSL și care se concentrează pe această secțiune sunt suitele de cifrare care determină puterea de criptare a datelor transmise. Iată un exemplu de ieșire dintr-un test SSL Qualys pe unul dintre domeniile mele.

Cifrul Suites # TLS 1.2 (apartamente în server preferat ordine) TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030) ECDH secp256r1 (eq. 3072 biți RSA) FS256TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (0xc02f) ECDH secp256r1 (eq. 3072 biti RSA) FS128TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (0xc028) ECDH secp256r1 (eq. 3072 biți RSA) FS256TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (0xc027) ECDH secp256r1 (echiv. 3072 biți RSA) FS128

Puteți petrece mult timp reconfigurându-vă configurația Apache pentru a elimina liniile roșii (eșuează) din raportul de testare Qualys, dar vă recomand următoarea abordare pentru a obține cele mai bune setări Cipher Suite.

1) Accesați site-ul web Apache și obțineți recomandările lor pentru utilizarea unei suite Cipher. La momentul scrierii, am urmat acest link -

2) Adăugați setarea recomandată în fișierul de configurare Apache și reporniți Apache. Aceasta a fost setarea lor recomandată pe care am folosit-o.

SSLCipherSuite ECDHE-ECDSA-AES256-GCM-SHA384: ECDHE-RSA-AES256-GCM-SHA384: ECDHE-ECDSA-CHACHA20-POLY1305: ECDHE-RSA-CHACHA20-POLY1305: ECDHE-EC8: ECDHE-EC8 -AES128-GCM-SHA256: ECDHE-ECDSA-AES256-SHA384: ECDHE-RSA-AES256-SHA384: ECDHE-ECDSA-AES128-SHA256: ECDHE-RSA-AES128-SHA256

Note - Una dintre provocări este de a găsi fișierul pe care trebuie să îl modificați directiva SSLCipherSuite. Pentru a face acest lucru, conectați-vă la Putty și conectați-vă la directorul etc (sudo cd / etc) Căutați un director apache, cum ar fi apache2 sau http. Apoi, efectuați o căutare în directorul apache după cum urmează: grep -r "SSLCipherSuite" / etc / apache2 - Acest lucru vă va oferi o ieșire similară cu aceasta:

/etc/apache2/mods-available/ssl.conf:#SSLCipherSuite HIGH: MEDIUM:! aNULL:! MD5:! RC4:! DES / etc / apache2 / mods-available / ssl.conf: #SSLCipherSuite HIGH:! aNULL: ! MD5:! RC4:! DES /etc/apache2/mods-available/ssl.conf:#SSLCipherSuite ECDH + AESGCM: DH + AESGCM: ECDH + AES256: DH + AES256: ECDH + AES128: DH + AES: ECDH + 3DES: DH + 3DES: RSA + AESGCM: RSA + AES: RSA + 3DES:! ANULL:! MD5:! DSS

Important este de menționat fișierul /etc/apache2/mods-available/ssl.conf sau orice altceva este al tău. Deschideți fișierul utilizând un editor precum nano și accesați secțiunea # SSL Cipher Suite:. Apoi înlocuiți intrarea existentă din directiva SSLCipherSuite cu cea de mai sus de pe site-ul web Apache. Nu uitați să comentați directivele SSLCipherSuite mai vechi și să reporniți Apache - în cazul meu, am făcut acest lucru tastând sudo /etc/init.d/apache2 restart

Rețineți că uneori poate fi necesar să eliminați cifrele specifice care vă oferă un scor scăzut al testului SSL Qualys (să zicem pentru că au fost descoperite noi vulnerabilități), chiar dacă ați folosit setările Apache recomandate. Un exemplu este dacă următoarea linie apare în roșu (eșuează) în raportul dvs. Qualys TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030) Primul pas este să găsiți codul pe care trebuie să îl modificați în directiva dvs. Apache SSLCipherSuite. Pentru a găsi codul, accesați https://www.openssl.org/docs/man1.0.2/apps/ciphers… - acesta arată codul după cum urmează: TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 ECDHE-RSA-AES256-GCM-SHA384

Luați ECDHE-RSA-AES256-GCM-SHA384 și scoateți-l din intrarea pe care ați adăugat-o ca directivă Apache Apache SSLCipherSuite și apoi adăugați-o la sfârșit precedând-o cu:!

Din nou, reporniți Apache și retestați

Pasul 3: Concluzie

Am aflat că ați aflat ceva despre testarea SSL. Mai sunt multe de învățat despre acest lucru, dar sperăm că v-am îndreptat în direcția cea bună. În următoarele tutoriale, voi acoperi alte domenii ale securității cibernetice, așa că rămâneți la curent.

Recomandat:

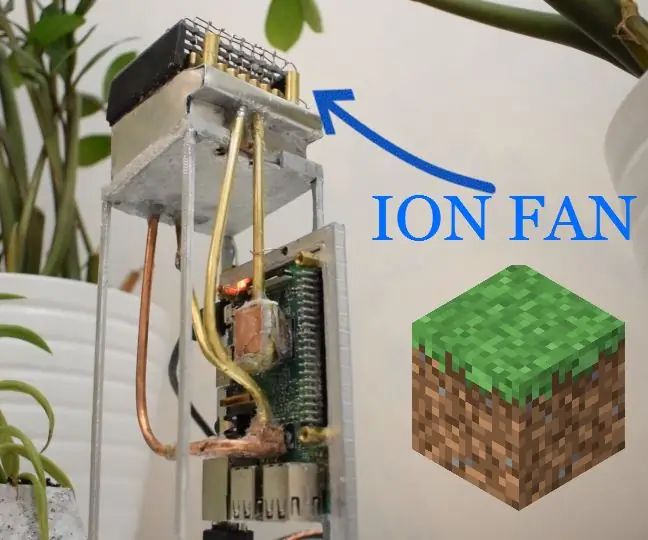

Sistem răcit cu ion pentru serverul dvs. de jocuri Raspberry Pi !: 9 pași (cu imagini)

Sistem răcit cu ion pentru serverul dvs. de jocuri Raspberry Pi! Cu ceva timp în urmă am primit Raspberry Pi, dar nu știam cu adevărat ce să fac cu el. Recent, Minecraft a revenit în popularitate, așa că am decis să configurez un server Minecraft pentru ca eu și prietenii mei să ne bucurăm. Ei bine, sa dovedit a fi doar eu:

AWS și IBM: o comparație a serviciilor IoT: 4 pași

AWS și IBM: o comparație a serviciilor IoT: Astăzi comparăm două stive care fac posibilă dezvoltarea de aplicații IoT sub aspectul diferitelor oferte de servicii

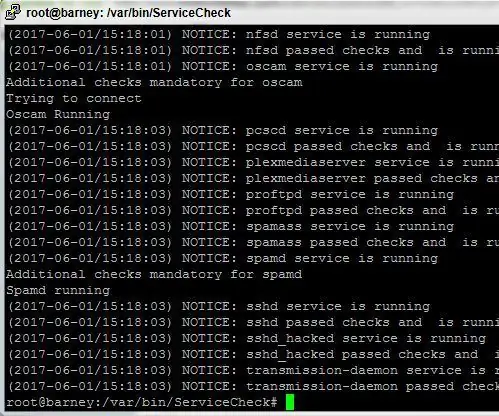

Script de monitorizare a serviciilor pentru serverele Linux: 4 pași

Script de monitorizare a serviciilor pentru serverele Linux: A avea un sistem stabil, care rulează întotdeauna, chiar dacă utilizați Linux poate fi o sarcină dificilă. Datorită complexității pachetelor software moderne și a codării defectuoase, inevitabil, unele procese se pot prăbuși din când în când. Acest lucru ar putea fi un lucru rău dacă

Instalarea unei noi gazde virtuale în serverul web Apache: 3 pași

Instalarea unei noi gazde virtuale în serverul web Apache: Scopul acestui tutorial este de a parcurge procesul de configurare și inițiere a unei noi gazde virtuale server web Apache. O gazdă virtuală este un „profil” care detectează care gazdă DNS (de exemplu, www.MyOtherhostname.com) este apelată pentru un

Verificați pe serverul dvs. personal cu ușurință: 3 pași

Verificați-vă cu ușurință pe serverul personal: pe computerul dvs., flirtând cu o „fată” pe MSN, când vă dați seama că serverul dvs. ar putea exploda în orice secundă. Din fericire, puteți apăsa un simplu buton de pe monitor și puteți salva lumea. (Cazul este mai rău, scenariul nu se pune) Toate astea