Cuprins:

- Autor John Day day@howwhatproduce.com.

- Public 2024-01-30 11:45.

- Modificat ultima dată 2025-01-23 15:04.

A trebuit să cumpăr un alt Orange Pi:) Acest lucru s-a datorat faptului că telefonul meu SIP a început să sune la miezul nopții din numere ciudate și furnizorul meu de VoIP a sugerat acest lucru din cauza scanărilor de port. Un alt motiv - auzisem prea des despre hackere ale routerelor și am un router pe care nu am voie să îl administrez (Altibox / Norvegia). De asemenea, am fost curios ce se întâmpla în rețeaua mea de acasă. Așa că am decis să înființez un firewall-bridge, transparent pentru rețeaua de domiciliu TCP / IP. L-am testat cu un computer, apoi am decis să cumpăr OPi R1 - mai puțin zgomot și mai puțin consum de energie. Dacă aveți propriul motiv pentru a avea un astfel de firewall hardware - este mai ușor decât credeți! Nu uitați să cumpărați un radiator și un card micro SD decent.

Pasul 1: Sistem de operare și cablare

Am instalat Armbian:

După cum probabil ați observat, am folosit convertorul USB TTL pentru a avea acces la consola serială, ceea ce nu era necesar, configurarea implicită a rețelei presupune DHCP.

Singurul comentariu către convertor - în multe tutoriale nu este sugerată nicio conexiune VCC. Pentru mine a funcționat doar când a fost conectată sursa de alimentare (3,3V este singurul pin pătrat de pe placă). Și avea să se supraîncălzească dacă nu era conectat la USB înainte ca sursa de alimentare să fie pornită. Cred că R1 are pinout compatibil cu OPi Zero, am probleme cu găsirea schemelor R1.

După ce am pornit Armbian, am schimbat parola de root și câteva lucruri de actualizare / actualizare, am găsit două interfețe ('ifconfig -a') - eth0 și enxc0742bfffc6e. Verificați-l, deoarece veți avea nevoie de ele acum - cel mai minunat lucru este că pentru a transforma R1 într-o punte Ethernet trebuie doar să ajustați fișierul / etc / network / interfaces. Am fost uimit că Armbian vine cu câteva versiuni preconfigurate ale fișierului, inclusiv interfaces.r1switch - sună ca ceea ce avem nevoie, dar nu funcționează.

Un alt lucru important a fost identificarea corectă a porturilor Ethernet - enxc0742bfffc6e era cel din apropierea pinilor seriali.

Înainte de a face R1 să piardă contactul cu Internetul (OK, acest lucru ar fi putut fi configurat mai bine) trebuie doar să instalați un lucru:

sudo apt-get install iptables-persistent

Pasul 2: / etc / network / interfaces

Dacă vă schimbați rețeaua locală la eth0, aveți nevoie de următorul fișier de interfețe (puteți reveni oricând la versiunea orig cu interfețe sudo cp interfaces.default; reporniți):

auto br0iface br0 inet manual

bridge_ports eth0 enxc0742bfffc6e

bridge_stp off

bridge_fd 0

bridge_maxwait 0

bridge_maxage 0

Pasul 3: Iptables

După repornire, R1 ar trebui să fie transparent la rețea și să funcționeze ca un conector de cablu. Acum, haideți să facem viața mai dificilă pentru băieții răi de acolo - configurați regulile firewall-urilor (liniile hash sunt comentarii; ajustați adresele de rețea la configurația dvs. DHCP!):

# fulgerează toate și închide ușile

iptables -Fiptables -P INPUT DROP

iptables -P FORDARD DROP

iptables -P OUTPUT DROP

# dar permiteți rețelei interne să iasă afară

iptables -A INPUT -m physdev --physdev-is-bridged --physdev-in eth0 -s 192.168.10.0/24 -j ACCEPT

iptables -A FORWARD -m physdev --physdev-is-bridged --physdev-in eth0 -s 192.168.10.0/24 -j ACCEPT

# permiteți DHCP să treacă prin pod

iptables -A INPUT -i br0 -p udp --dport 67:68 --sport 67:68 -j ACCEPT

iptables -A FORWARD -i br0 -p udp --dport 67:68 --sport 67:68 -j ACCEPTĂ

# ar trebui redirecționat tot traficul stabilit

iptables -A FORWARD -m conntrack --ctstate STABILIT, RELATAT -j ACCEPT

# doar pentru browserul local - acces la instrumente de monitorizare precum darkstat

iptables -A INPUT -i lo -j ACCEPT iptables -A OUTPUT -o lo -j ACCEPT

# spoofing bloc

iptables -A FORWARD -m physdev --physdev-is-bridged --physdev-in enxc0742bfffc6e -s 192.168.10.0/24 -m limit --limit 5 / min -j LOG --log-level 7 --log-prefix NETFILTER

iptables -A FORWARD -m physdev --physdev-is-bridged --physdev-in enxc0742bfffc6e -s 192.168.10.0/24 -j REJECT

Pasul 4: Considerații finale

După o săptămână - funcționează perfect. Singurul lucru pe care îl voi compune (și îl voi trimite aici) este monitorizarea și accesul la rețea prin ssh. Repet - schimbarea fișierului de interfețe la conținutul pe care l-am atașat va detașa dispozitivul R1 din rețeaua IP - doar serialul va funcționa.

6 iunie 2018: legătura nu este atât de mult de făcut, dar R1 emite multă căldură, mult prea mult. Un simplu radiator se încălzește foarte tare - ciudat și nu-mi place. Poate că este ok, poate cineva are o altă soluție decât un fan.

18 august 2018: „armbianmonitor -m” arată 38 Celsius, ceea ce este cu mult sub percepția mea personală. Am simțit o schimbare semnificativă (în jos) când am redus puțin ceasul:

echo 1000000> / sys / devices / system / cpu / cpu0 / cpufreq / scaling_max_freq

BTW - Am reușit să mă conectez la WLAN-ul meu de acasă, dar R1 nu a primit niciun IP prin DHCP, nici deosurile de atribuire statică nu funcționează. Aceasta a fost prima mea încercare de a avea o interfață administrativă, alta decât una de serie. O altă idee este să aveți încă un IP atribuit unuia dintre porturile Ethernet. Voi reveni la asta peste câteva luni.

Recomandat:

Protejați-vă rețeaua cu un firewall UTM gratuit: 4 pași

Protejați-vă rețeaua cu un paravan de protecție UTM gratuit: Acest ghid va acoperi elementele de bază pentru a instala un Sophos UTM în rețeaua dvs. de acasă. Aceasta este o suită software gratuită și foarte puternică. Încerc să ating cel mai mic numitor comun, așa că nu voi intra în integrarea directoare active, la distanță

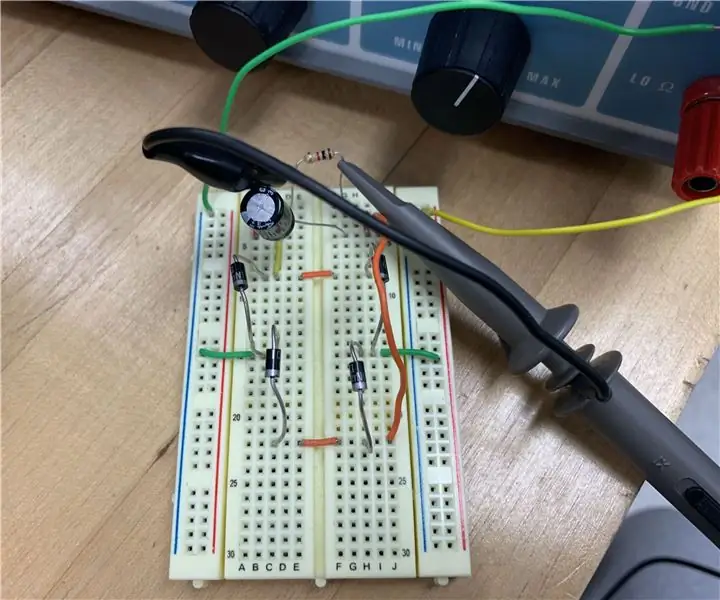

Redresor Full-Bridge-Bridge (JL): 5 pași

Full Wave-Bridge Rectifier (JL): Introducere Această pagină intratabilă vă va ghida prin toți pașii necesari pentru a construi un redresor de punte cu undă completă. Este util în conversia curentului de curent alternativ în curent continuu

Firewall Raspberry Pi4: 12 pași

Firewall Raspberry Pi4: Odată cu lansarea noului Raspbery Pi 4 (RPi4), am decis să mă fac un firewall de uz casnic. După ce m-am poticnit pe internet, am găsit un articol grozav despre acest subiect de Guillaume Kaddouch (https://networkfilter.blogspot.com/2012/08/building

Adăugați MC Server la FireWall: 12 pași

Adăugați server MC la FireWall: 1. Tastați „wf.msc” în bara de căutare din stânga barei de activități. Alt. Accesați Panoul de control, deschideți Paravanul de protecție Windows (Defender) și selectați Setări avansate din meniul din stânga

OrangeBOX: Dispozitiv de stocare securizat de rezervă pe bază de OrangePI: 5 pași

OrangeBOX: Dispozitiv de stocare de rezervă securizat bazat pe OrangePI: OrangeBOX este o casetă de rezervă de stocare la distanță all-in-one pentru orice servere. Serverul dvs. poate fi infectat, corupt, șters și toate datele dvs. sunt încă sigure pe OrangeBOX și cărora nu le-ar plăcea o misiune imposibilă, cum ar fi dispozitivul de rezervă, ceea ce pur și simplu pl